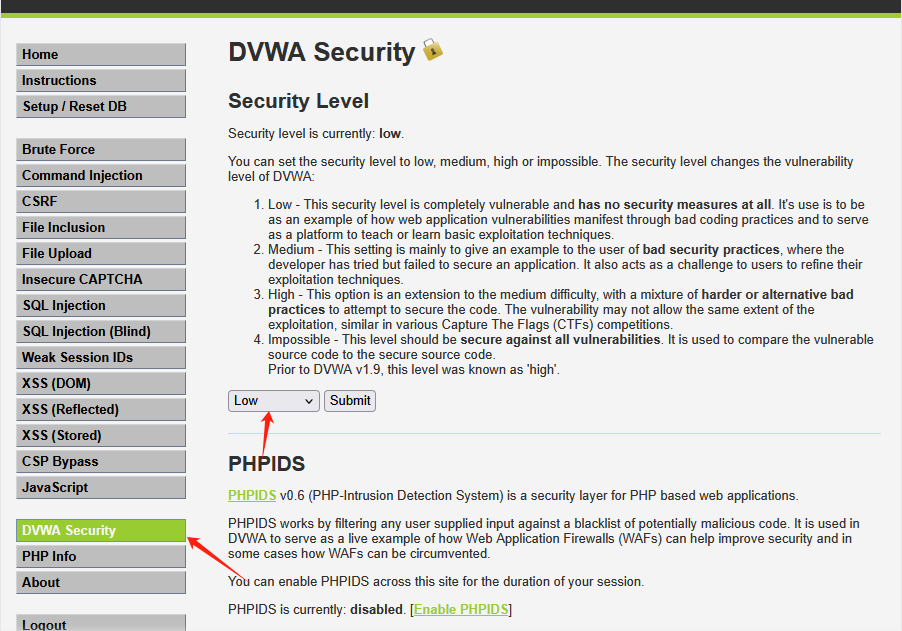

设置安全等级为low

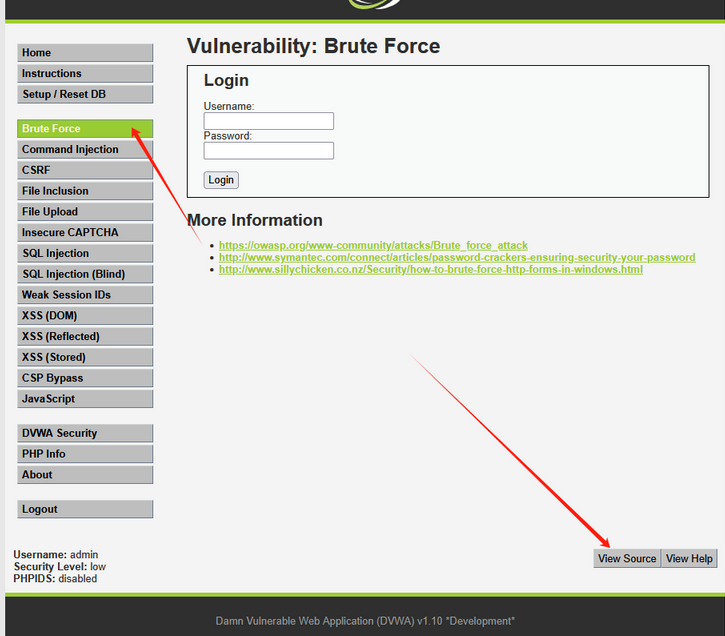

点击暴力破解查看源码

3.分析源码存在以下问题

• 使用GET方式传输敏感数据

• 直接拼接用户输入到sql语句中

• 密码使用md5加密

• 没有登录次数限制

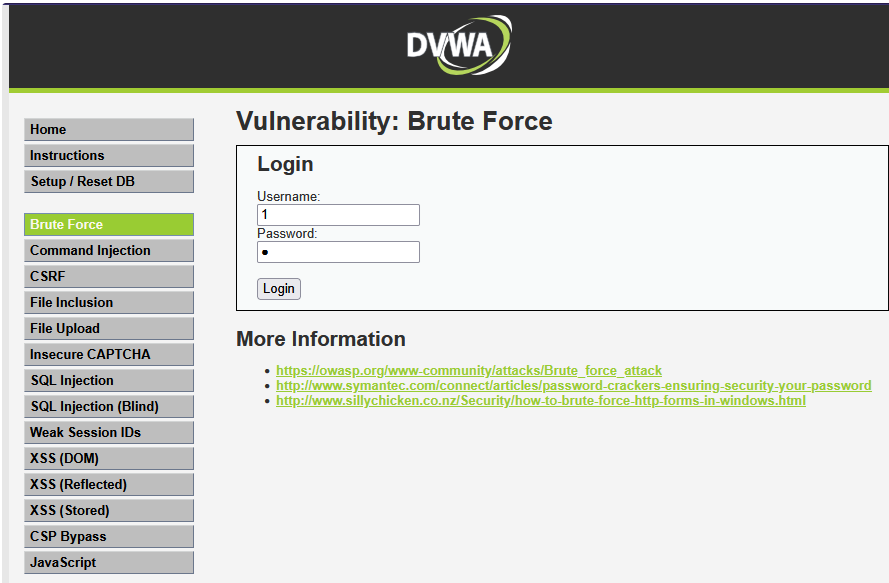

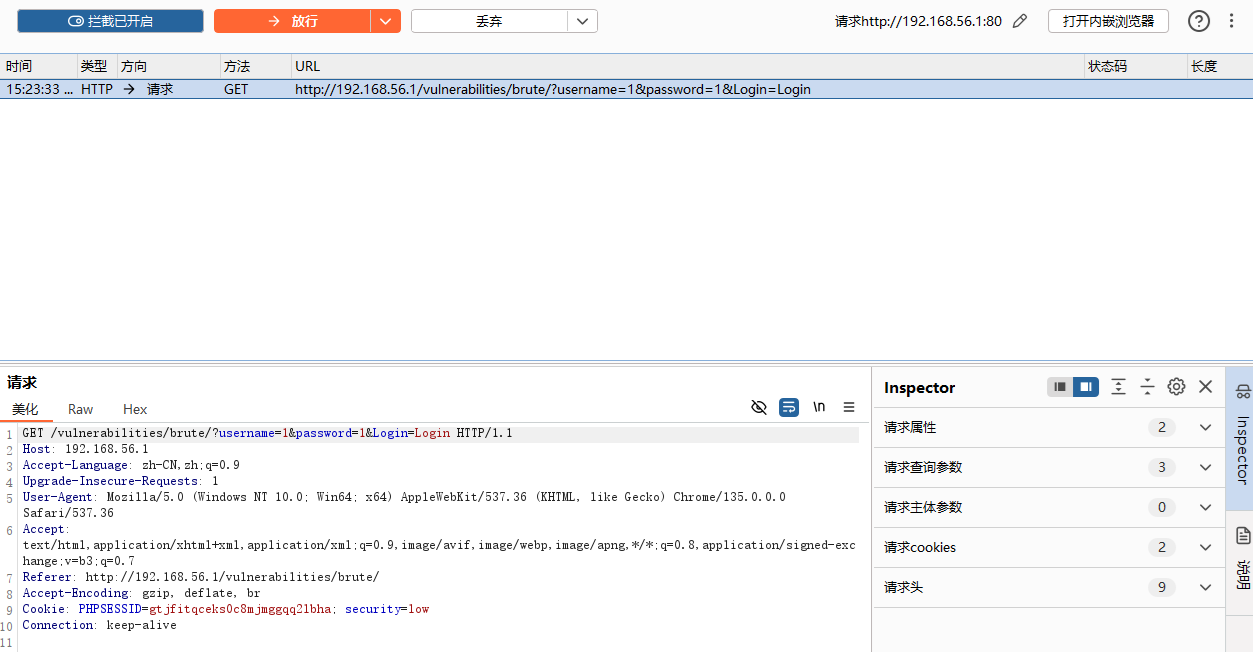

• Sniper模式:对变量依次进行爆破,设置一个爆破点

• Battering ram模式:对多个变量同时进行爆破

• Pitchfork模式:每个变量对应一个字典,一一对应进行爆破

• Clusterbomb模式:每个变量对应一个字典,交叉爆破,尝试各种组合

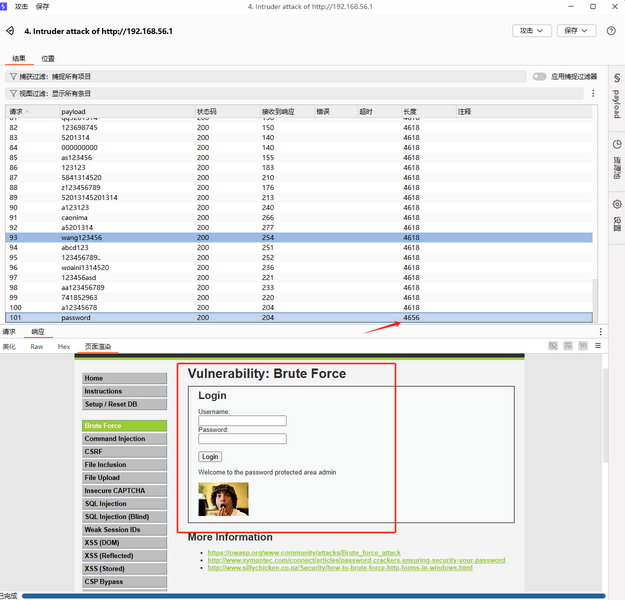

7.设置payload,payload类型选择简单列表,payload配置点击导入添加字典文件,设置完成后点击开始攻击

8.在攻击结果界面发现有个请求长度不一样,页面出现Welcome to the password protected area admin字样,说明爆破成功,密码为passwordmedium等级与上述操作类似,medium等级中增加登录失败暂停2秒